coreboot+Heads

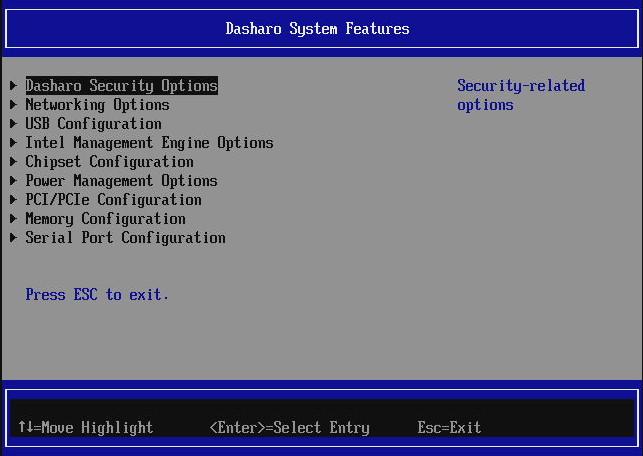

In der Welt der digitalen Sicherheit wollen wir, dass unsere Geräte – einschließlich Laptops – gegen alle möglichen Bedrohungen geschützt sind. Heutzutage beschränkt sich die Cybersicherheit nicht nur auf Software, sondern ist auch für die Firmware (“Steuerungssoftware” eines Gerätes) von großer Bedeutung. Da Cyber-Bedrohungen immer fortschrittlicher werden, ist der Bedarf an Firmware-Lösungen, die Sicherheit und Transparenz in den Vordergrund stellen, besonders wichtig geworden. Mit der Einführung unserer Dasharo coreboot Laptops haben wir bereits bewiesen, dass wir die Sicherheit unserer Laptops auf eine neue Stufe heben. Aber der Schritt in diese Richtung hat uns zu vielen weiteren Erkenntnissen geführt um die Sicherheit unserer Computer noch weiter zu verbessern. Dazu gehört auch eine alternative Firmware-Version: Dasharo coreboot+Heads. Aber was ist Heads-Firmware und inwiefern unterscheidet sie sich von der standard coreboot-Version?

Hinweis: Heads-Firmware ist komplex. Wir empfehlen diese Firmware-Version nur für fortgeschrittene Benutzer, bei denen ein hohes Maß an Sicherheit erforderlich ist. Außerdem empfehlen wir Heads-Firmware für Benutzer von Qubes OS.

Die Definition einer Payload

Um Heads-Firmware richtig zu verstehen ist es wichtig zu wissen, was eine Payload ist. Eine Payload ist ein Teil des Boot-Codes das direkt nach dem Initialisierungsprozess des Laptops ausgeführt wird. Sie bietet oft Einstellungen und Boot-Optionen sowie Boot-Schutzmechanismen.

Heads Payload statt TianoCore EDK II

NovaCustom liefert seine Laptops standardmäßig mit der TianoCore EDK II Payload aus. Diese Payload bietet dank der Möglichkeit der Integration von UEFI-Firmware-Einstellungen eine hohe Flexibilität. Auf diese Weise kann ein Benutzer ein Lüfterprofil einstellen, Schwellenwerte für die Akkuladung einstellen und UEFI Secure Boot aktivieren. Außerdem bietet EDK II die Möglichkeit, von einem iPXE-Server und einem externen USB-Gerät zu booten.

UEFI Secure Boot hat seine Beschränkungen

Obwohl die EDK II Payload mit diesen großartigen Funktionen eine bemerkenswerte Flexibilität bietet, ist es wichtig, die potenziellen Auswirkungen von UEFI Secure Boot auf die Sicherheit zu berücksichtigen. Secure Boot kann zwar potenziell schädliche Boot-Dateien blockieren, bietet aber keine vollständige Boot-Überprüfung vom ersten Moment des Starts Ihres Gerätes bis zum Abschluss der Boot-Phase. Außerdem ist für UEFI Secure Boot kein zuverlässiger und unabhängiger TPM-Chip erforderlich.

Eine weitere nennenswerte Einschränkung ist die Tatsache, dass UEFI Secure Boot sich auf einen vorinstallierten Satz von Signierschlüsseln verlässt. Es prüft wesentlich nur die Signatur einer Boot-Datei und blockiert sie, wenn die Datei nicht als vertrauenswürdige Boot-Datei bekannt ist. Potenzielle Bedrohungen auf anderen Ebenen des Bootvorgangs des Systems, wie Schwachstellen in der Firmware oder Manipulationen im Kernel des Betriebssystems, werden nicht berücksichtigt.

Außerdem kann die Abhängigkeit von vordefinierten Schlüsseln ein Problem für Benutzer darstellen, die alternative Betriebssysteme oder Bootloader installieren möchten, die nicht offiziell signiert sind. Bekannte Betriebssysteme wie Windows, aber auch große Linux-Betriebssysteme wie Ubuntu, Linux Mint und Fedora unterstützen offiziell die von Microsoft dominierte Secure Boot-Technologie. Andere Linux-Betriebssysteme wie Pop!_OS und das auf Sicherheit ausgerichtete Betriebssystem Qubes OS unterstützen jedoch kein UEFI Secure Boot. Das heißt, für diese Betriebssysteme findet bei der Verwendung von EDK II überhaupt keine Boot-Verifizierung statt, zumindest nicht nach dem Laden des Payloads.

Ja: Sie können Ihre eigenen benutzerdefinierten UEFI Secure Boot-Schlüssel in den Firmware-Einstellungen unserer Dasharo-Modelle festlegen. Dies ist jedoch ein komplizierter Prozess und stellt keine allumfassende Lösung dar.

Warum Heads-Firmware eine bessere Boot-Integritätsprüfung bietet

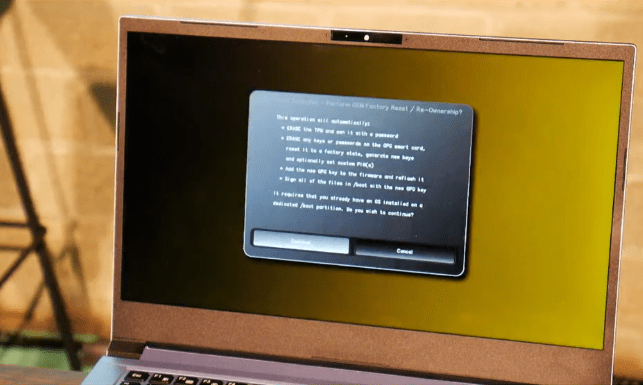

Im Gegensatz zu EDK II stellt Heads Firmware die Integrität der Firmware und des Bootvorgangs des Systems in allen Phasen sicher. Das geschieht mit der Measured Boot-Technologie. Measured Boot bietet kryptographische Hashes für jede Boot-Komponente. Dies gilt für die Haupt-SPI (BIOS)-Firmware selbst und alle wichtigen Boot-Dateien im Verzeichnis /boot, einschließlich der Setup-Dateien für die Festplattenverschlüsselung, des Kernels, der initrd-Datei und der GRUB-Konfiguration. Die Hashes werden sicher mithilfe der unabhängigen TPM-Hardware gespeichert und nachgewiesen.

Das Ergebnis ist ein zuverlässiges Boot-Setup, bei dem Sie (und nicht ein großer Tech-Gigant) die volle Kontrolle über die Schlüssel haben. Heads Firmware bietet so eine Vertrauenskette vom Beginn des Bootvorgangs bis zum Ende. Ohne die Überprüfung des gesamten Bootvorgangs bliebe die Gewissheit vor möglichen Manipulationen unsicher.

Schutz vor Rootkits

Rootkits sind schädliche Anwendungen, die sich auf die UEFI-Firmware konzentrieren. Das tun sie um das Löschen der Malware zu verhindern, falls die Festplatte formatiert werden sollte. Schließlich ist ein Rootkit in die UEFI-Firmware integriert und nicht auf der Festplatte gespeichert. Die bösartige Anwendung kann dann also nach der Installation eines neuen Betriebssystems wieder auftauchen, da sie vor dem Laden des Betriebssystems ausgeführt wird.

Sollte ein Rootkit in die UEFI-Firmware implementiert werden, würde Heads erkennen, dass die Firmware manipuliert wurde. Das liegt daran, dass der Hash der Boot-Komponente in der sich das Rootkit befindet, sich ändern würde. Das würde dazu führen, dass der Boot-Prozess von Heads nicht mehr als vertrauenswürdig eingestuft wird. Der Benutzer wird über dieses Ereignis informiert und kann dann beschließen, den Laptop auszuschalten und die erforderlichen Maßnahmen zu ergreifen.

Beispiele für bekannte Rootkits aus der Vergangenheit finden Sie hier, hier und hier.

Heads gibt dem Benutzer die Kontrolle zurück

Die derzeit üblichen Boot-Sicherheitstechniken wie UEFI Secure Boot verwenden exklusive Software. Diese Software erlaubt es dem Computer nur Betriebssysteme zu booten, die als vertrauenswürdig gekennzeichnet wurden. Das bedeutet, dass der Endbenutzer sich darauf verlassen muss, dass der Hersteller jeden Code, den er ausführen möchte, genehmigt hat.

Im Gegensatz zu UEFI Secure Boot erkennt Heads Firmware Manipulationen anhand von Schlüsseln, die vollständig unter der Kontrolle des Benutzers stehen. Diese Schlüssel können also vom Benutzer jederzeit geändert werden.

UEFI Secure Boot und andere standardmäßige UEFI-Boot-Sicherheitsmechanismen blockieren den Bootvorgang vollständig, wenn die Bootkomponente nicht verifiziert werden konnte. Heads-Firmware hingegen erlaubt es dem Benutzer immer noch, den Computer mit der ausgewählten Boot-Datei zu booten. Dies allerdings erst, nachdem er vor möglichen Manipulationen gewarnt wurde.

Heads bietet zusätzliche Boot-Verifikation

Im Gegensatz zu anderen Payloads verwendet Heads-Firmware einen Hash-Code des TPM-Chips, der auf zwei Arten überprüft werden kann:

- Mithilfe eines USB-Sicherheitsgeräts, wie z.B. der Nitrokey 3A Mini. Und:

- (Optional) Mithilfe einer 2FA-Anwendung wie Google Authenticator (oder einem vertrauenswürdigen alternativen TOTP-Authentifikator).

Mit dieser Technologie können Sie sicherstellen, dass die main SPI (BIOS)-Firmware selbst nicht manipuliert worden ist. Bei einer Manipulation wird die Eingabe der 2FA-Anwendung nicht akzeptiert (1) oder das USB-Sicherheitsgerät blinkt rot (2).

Warum der TPM-Chip ein wichtiges Element der Boot-Verifizierung von Heads ist

Wie bereits erwähnt verwendet Heads-Firmware den TPM-Chip, um die kryptografischen Hashes aller Boot-Komponenten zu speichern und zu validieren. Aber warum wird dies als sicher angesehen?

Der Kernpunkt dabei ist, dass der TPM-Chip so entwickelt wurde, dass er den Hash nicht ändern kann wenn der richtige Hash der vorherigen Boot-Komponente nicht übermittelt wurde. Mit anderen Worten: der nächste Boot-Block benötigt den Hash-Wert des vorherigen Boot-Blocks. Falls der Hash-Wert nicht verifiziert werden konnte, markiert Heads-Firmware die Boot-Komponente als potenziell manipuliert und informiert den Benutzer über dieses Ereignis.

Warum Offenheit bei Firmware wichtig ist

Wenn wir die Sicherheit der Grundlage unserer Laptops erhöhen wollen, ist es unerlässlich um Firmware zu verwenden die transparent und einsehbar ist. Ohne die Möglichkeit die Codierung der Firmware zu studieren, ist es nicht möglich, die entscheidenden Phasen des Bootvorgangs zu verstehen. Außerdem ist es dann nicht möglich Schwachstellen zu beheben oder die Firmware an spezielle Anforderungen anzupassen.

Heads-Firmware wurde als freie Software veröffentlicht. Sie ist quelloffen, sodass Sie sie nicht nur untersuchen, sondern auch reproduzieren können: Wenn Sie möchten, können Sie die ROM-Datei der Heads-Firmware aus der Quelle aufbauen.

Dasharo Entry Subscription

Das Dasharo Entry Subscription beinhaltet coreboot+Heads-Unterstützung für die NV41 Serie, die derzeit unser einziger unterstützter Laptop für Heads-Firmware ist. Das Abonnement wird nicht automatisch verlängert. Sie müssen dieses Produkt nach Ablauf des Abonnements erneut kaufen um Zugang zu weiteren Updates und direktem Support von Dasharo zu erhalten.

Warum sollte ich das Abonnement kaufen, wenn ich Heads-Firmware selbst erstellen und flashen kann?

Es gibt ein paar Gründe um das Abonnement zu kaufen, selbst wenn Sie Heads selbst bauen und flashen können.

- Finanzielle Unterstützung des Projekts. Für jedes Dasharo Entry Subscription das wir verkaufen, werden die Einnahmen mit NovaCustom, 3mdeb (dem Unternehmen hinter Dasharo) und dem Hauptentwickler der Heads-Firmware geteilt. Ihr finanzieller Beitrag ermöglicht es uns, unsere Heads-Firmware-Version weiter zu entwickeln.

- Einfache Bereitstellung. Wenn Sie ein Dasharo Entry Subscription haben, erhalten Sie Zugang zu den einfachen Deployment-Instruktionen der Dasharo Tools Suite. Das spart Ihnen viel Zeit.

- Premium-Support von unseren Firmware-Entwicklern und der Community. Sobald Sie ein aktives Abonnement haben, erhalten Sie Zugang zum Matrix-Raum Dasharo Premiere Support. Damit können Sie Unterstützung von Fachleuten und den Entwicklern anfragen und Diskussionen mit ihnen und anderen Kunden führen.

Kommentare nur auf Englisch bitte.